“แคสเปอร์สกี้ระบุ ปี 2021 การโจมตี RDP ในเอเชียตะวันออกเฉียงใต้เพิ่มขึ้น 149% จากปี 2019 เป้าหมายคือดีไวซ์ของพนักงาน WFH

เมื่อเกิดโรคระบาดครั้งใหญ่ในปี 2020 พนักงานบริษัทต่างเร่งรีบตั้งค่าการทำงานจากระยะไกล เพื่อประคองธุรกิจในภูมิภาคเอเชียตะวันออกเฉียงใต้ส่วนใหญ่ไม่ให้ล้ม น่าเสียดายที่การทำงานจากระยะไกลยังเป็นงานน่าปวดหัวสำหรับบริษัทที่ถูกโจมตีด้วย RDP ซึ่งจะยังไม่หมดไปในเร็วๆ นี้

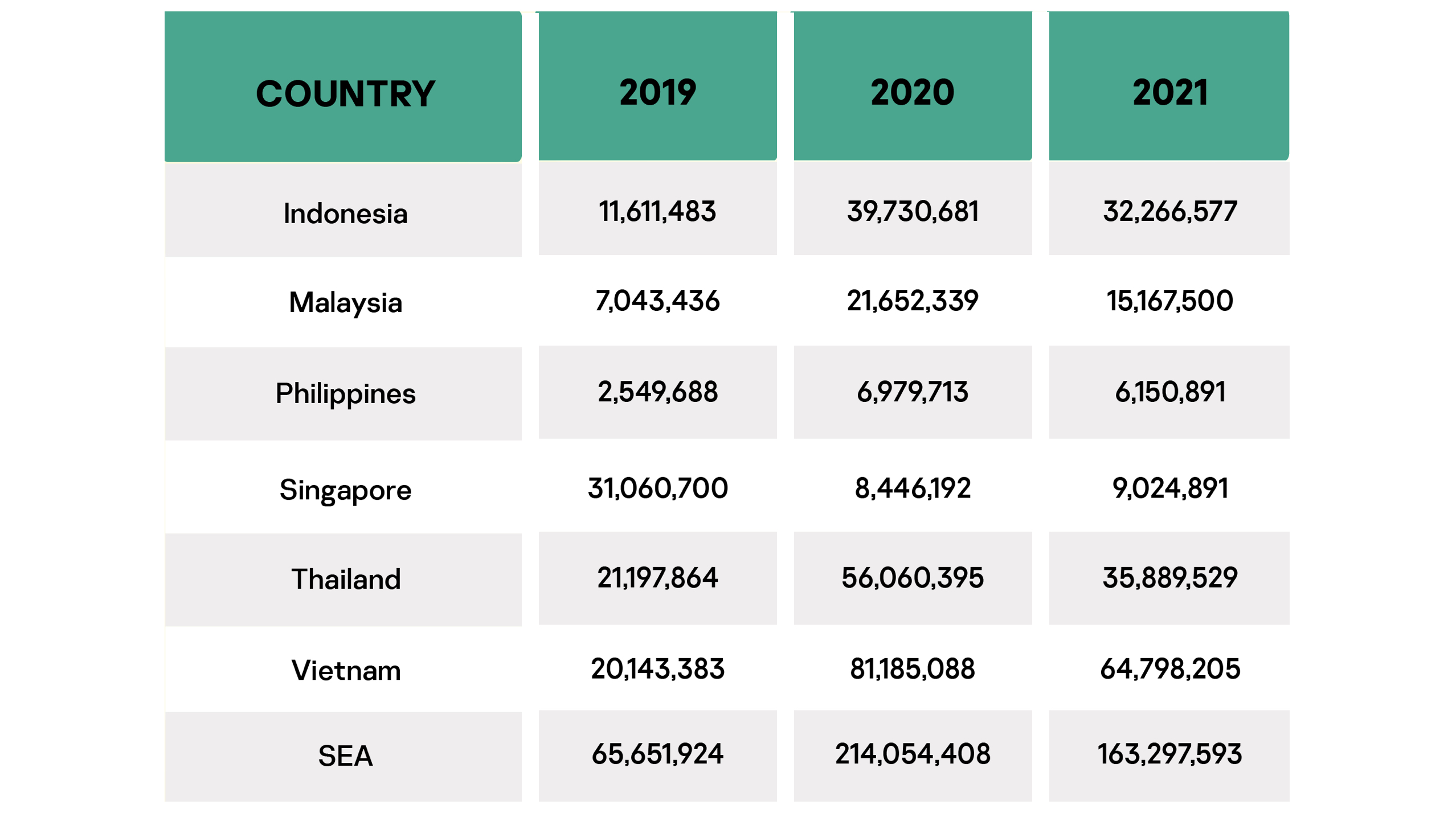

ข้อมูลจากแคสเปอร์สกี้ บริษัทรักษาความปลอดภัยทางไซเบอร์ แสดงให้เห็นว่า ในปี 2021 ความพยายามในการโจมตี Remote Desktop Protocol (RDP) ของผู้ใช้แคสเปอร์สกี้ในภูมิภาคเอเชียตะวันออกเฉียงใต้เพิ่มขึ้น 149% จากปี 2019 การโจมตี_RDP ที่บันทึกการตรวจจับไว้ได้ในภูมิภาคนี้มีเพียง 65,651,924 ในปี 2019 แต่เพิ่มเป็น 214,054,408 ในปี 2020 ซึ่งภาคแรงงานส่วนใหญ่ถูกบังคับให้ทำงานจากที่บ้านเต็มเวลา แทนการทำงานที่สำนักงานชั่วคราว

ต่อมาในปี 2021 เมื่อพนักงานสามารถยืดหยุ่นการทำงานทั้งที่สำนักงานและจากระยะไกลได้ ความพยายามในการโจมตี RPD_ในภูมิภาคเอเชียตะวันออกเฉียงใต้ก็ลดลงโดยเฉลี่ย 20% เมื่อเทียบกับปี 2020 แต่ตัวเลขยังคงสูงกว่าปี 2019 ทั้งนี้ ความพยายามในการโจมตี RDP_ในสิงคโปร์ยังเพิ่มขึ้น 6.85% ในปี 2021 เมื่อเทียบกับปี 2020

RDP คืออะไร?

RDP_หรือโปรโตคอลเดสก์ท็อประยะไกล (Remote Desktop Protocol) เป็นโปรโตคอลที่เป็นกรรมสิทธิ์ของไมโครซอฟท์ ซึ่งช่วยให้ผู้ใช้สามารถเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นผ่านเครือข่ายคอมพิวเตอร์ที่ใช้วินโดวส์

RDP_ถูกใช้อย่างกว้างขวางโดยทั้งผู้ดูแลระบบและผู้ใช้ที่ไม่ค่อยมีความรู้ด้านเทคนิคในการควบคุมเซิร์ฟเวอร์และพีซีเครื่องอื่นจากระยะไกล แต่เครื่องมือนี้ยังเป็นสิ่งที่ผู้บุกรุกใช้ประโยชน์จากการเจาะระบบคอมพิวเตอร์เป้าหมาย ซึ่งมักจะเป็นที่เก็บทรัพยากรขององค์กรที่สำคัญ อย่าง Microsoft 365 รองลงมาคือ Google Workspace

เมื่ออุปกรณ์อยู่นอกเครือข่ายท้องถิ่นของบริษัท ซึ่งอยู่ห่างไกลจากการดูแลของแผนกไอที ข้อมูลที่เป็นความลับมักจะมีแนวโน้มที่จะถูกขโมยหรือสูญหายเนื่องจากความประมาท

จากการล็อกดาวน์ระลอกแรก คอมพิวเตอร์ที่รีบจัดเตรียมเพื่อให้บริการสำหรับผู้ปฏิบัติงานระยะไกลได้รับการตั้งค่าอย่างไม่ถูกต้อง สถานการณ์นี้เปิดโอกาสให้อาชญากรไซเบอร์เริ่มการโจมตี โดยเฉพาะอย่างยิ่งการใช้ความพยายามในการโจมตีแบบ brute-force (การพยายามค้นหาจับคู่ชื่อผู้ใช้และรหัสผ่านที่ถูกต้องอย่างเป็นระบบ) เพื่อเข้าถึงคอมพิวเตอร์เป้าหมายในเครือข่ายจากระยะไกลได้สำเร็จ

เซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ กล่าวว่า “ประสบการณ์ในช่วงการระบาดใหญ่ส่งผลให้เปลี่ยนไปสู่การทำงานแบบไฮบริดทั่วโลก ภาคส่วนต่างๆ

เช่น การเงิน ข้อมูล การจัดการ และบริการระดับมืออาชีพ ต่างได้แสดงให้เห็นแล้วว่าได้รับประโยชน์จากการทำงานและความร่วมมือกันจากระยะไกล”

“การโจมตี_RDP ที่เพิ่มขึ้นในช่วงเวลานี้ไม่ได้เกิดขึ้นเฉพาะในภูมิภาคเอเชียตะวันออกเฉียงใต้ ภัยคุกคามประเภทนี้เพิ่มขึ้น 120% ทั่วโลกจากปี 2019 ถึง 2021 เนื่องจาก การทำงานจากระยะไกล จะยังเป็นเช่นนี้ตลอดไป”

“เราจึงขอให้บริษัทต่างๆ พิจารณาอย่างจริงจังเรื่องการรักษาความปลอดภัยให้กับพนักงานที่ทำงานระยะไกลและแบบไฮบริดเพื่อปกป้องข้อมูล” โยว กล่าวเสริม

อยู่อย่างไรให้ปลอดภัย?

ผู้เชี่ยวชาญของแคสเปอร์สกี้คาดการณ์ว่าการโจมตีโครงสร้างพื้นฐานการเข้าถึงระยะไกล (รวมถึงเครื่องมือในการทำงานร่วมกัน) ไม่น่าจะหยุดได้ในเร็วๆ นี้ ดังนั้น หากคุณใช้ RDP_ในงานของคุณ ผู้เชี่ยวชาญของแคสเปอร์สกี้แนะนำให้ใช้มาตรการป้องกันที่เป็นไปได้ทั้งหมด เช่น

- ใช้รหัสผ่านที่รัดกุมแตกต่างกันเพื่อเข้าถึงทรัพยากรต่างๆ ขององค์กร

- อัปเดตซอฟต์แวร์และแอปทั้งหมดบนอุปกรณ์ของพนักงานเป็นเวอร์ชันล่าสุดเสมอ

- เปิดใช้งานการเข้าถึงเครือข่ายของคุณ หรือทำให้ RDP ใช้งานได้ผ่าน VPN ขององค์กรเท่านั้น

- ใช้การตรวจสอบสิทธิ์ระดับเครือข่าย (Network Level Authentication – NLA)

- ให้เปิดใช้งานการตรวจสอบสิทธิ์แบบหลายปัจจัย (multi-factor authentication) หากเป็นไปได้

- หากคุณไม่ได้ใช้ RDP_ให้ปิดการใช้งาน และปิดพอร์ต 3389

- จัดการฝึกอบรมความตระหนักรู้ด้านความปลอดภัยขั้นพื้นฐานแก่พนักงาน ซึ่งสามารถทำได้ทางออนไลน์ แคสเปอร์สกี้และ Area9 Lyceum มีหลักสูตรฟรีเพื่อช่วยให้พนักงานสามารถทำงานจากที่บ้านได้อย่างปลอดภัย

- ตรวจสอบให้แน่ใจว่าพนักงานของคุณพร้อมที่จะทำงานจากที่บ้านได้อย่างปลอดภัย และรู้ว่าต้องติดต่อใครเมื่อประสบปัญหาด้านไอที

- ใช้โซลูชันการรักษาความปลอดภัยขององค์กรที่เชื่อถือได้ ซึ่งจะติดตั้งในอุปกรณ์ของพนักงานทั้งหมด ตลอดจนโซลูชันสำหรับติดตามอุปกรณ์ในกรณีที่สูญหาย เลือกหนึ่งระบบที่มีการป้องกันภัยคุกคามเครือข่าย เช่น Kaspersky Integrated Endpoint Security ที่มีฟังก์ชันการตรวจสอบบันทึก เพื่อกำหนดค่าการตรวจสอบและกฎการแจ้งเตือนสำหรับการพยายามเข้าสู่ระบบที่ล้มเหลว

- ให้ใช้การเข้ารหัสบนอุปกรณ์ที่ใช้เพื่อการทำงานหากเป็นไปได้

- ตรวจสอบการเข้าถึงข้อมูลภัยคุกคามล่าสุด (threat intelligence) เพื่อเพิ่มโซลูชันการป้องกันของคุณ ตัวอย่างเช่น แคสเปอร์สกี้นำเสนอ ฟีดข้อมูลภัยคุกคามที่เกี่ยวข้องกับ COVID-19 ฟรี

- ทำสำเนาสำรองของข้อมูลสำคัญ

Featured Image: Remote meeting photo created by tirachardz – www.freepik.com