“สร้างความปลอดภัยให้ IoT ด้วย ชิป Secure Element การพัฒนาความปลอดภัยที่มากขึ้นที่ใช้ฮาร์ดแวร์ สร้างความมั่นใจให้ทุกการเชื่อมต่อในโครงข่ายและอุปกรณ์ IoT

อินเทอร์เน็ตของสรรพสิ่ง (The Internet of Things หรือ IoT) ได้เพิ่มภัยคุกคามต่อทั้งตลาดอย่างมาก อุปกรณ์ IoT แต่ละชิ้นคืออุปกรณ์ปลายทางที่เปราะบาง และการโจมตีระบบป้องกันที่ใช้ซอฟต์แวร์ซึ่งประสบความสำเร็จมากขึ้นได้พิสูจน์แล้วว่า แนวทางป้องกันดังกล่าวนั้นไม่เพียงพอ

โดยเฉพาะอย่างยิ่งกับไมโครคอนโทรเลอร์ขนาดเล็ก ในการลดช่องว่างความเปราะบางดังกล่าว แนวทางปฏิบัติที่ดีที่สุดทางอุตสาหกรรมระบุว่า ต้องมีการเพิ่มความแข็งแกร่งให้กับระบบยืนยันตัวตนของอุปกรณ์ โดยใช้ชิป Secure Element ที่ได้รับการปรับแต่งเพื่อเก็บกุญแจส่วนตัวและความลับเกี่ยวกับรหัสลับ

อย่างไรก็ตาม โชคร้ายที่แนวทางนี้ปรับให้เข้ากับการนำไปใช้กับงานขนาดเล็กถึงขนาดกลางได้ยาก เนื่องจากข้อจำกัดด้านโลจิสติกส์ของห่วงโซ่อุปทาน ทำให้เกิดคำถามว่า อุตสาหกรรมสามารถปรับกระบวนการผลิตเพื่อให้เกิดการใช้งานในวงกว้าง โดยจัดหากุญแจที่มีลักษณะเฉพาะไม่เหมือนกุญแจอื่นให้แต่ละอุปกรณ์ในราคาที่เอื้อมถึงได้อย่างไร

ปัจจุบัน ด้วยแพลตฟอร์มที่เหมาะสม ก็เป็นไปได้ที่จะปกป้อง IoT ด้วยชิป Secure Element แบบ Pre-provisioned ที่ใช้ฮาร์ดแวร์ และมีจำนวนการสั่งซื้อขั้นต่ำ (Minimum Order Quantity หรือ MOQ)

ที่ต่ำเพียง 10 อุปกรณ์แบบ Pre-provisioned การจัดเก็บกุญแจที่ปลอดภัยโดยใช้ฮาร์ดแวร์ไม่เพียงมอบชิป Secure Element แต่ยังทำการ Pre-configure และ Pre-provision ชิปเหล่านั้นให้กับอุปกรณ์ IoT อีกด้วย

นอกจากนี้ การจัดเก็บกุญแจนี้ยังส่งมอบพร้อมกับใบรับรองทั่วไปในราคารวมต่อหนึ่งอุปกรณ์ที่ถูกกว่า ทั้งยังมีความซับซ้อนน้อยกว่าอย่างมีนัยสำคัญเมื่อเทียบกับสิ่งที่ได้จากผู้ให้บริการเทคโนโลยีโครงสร้างพื้นฐานกุญแจสาธารณะ (Public Key Infrastructure หรือ PKI) บุคคลที่สามและหน่วยงานออกใบรับรอง

แม้แต่โซลูชัน IoT ระดับพื้นฐานอย่างเซ็นเซอร์สำหรับประตูทางเข้า เครื่องปรับอากาศ หรือกล้องเฝ้าระวัง ก็สามารถรับการปกป้องในระดับฮาร์ดแวร์ด้วยใบรับรองทั่วไปของอุปกรณ์ที่สร้างล่วงหน้า ที่ล็อกอยู่ภายในระบบความปลอดภัยเพื่อการใช้งานการยืนยันตัวตนบนคลาวด์อัตโนมัติ

ประโยชน์ของชิป Secure Element ในแผนความปลอดภัยหลายชั้น

เมื่อพูดถึงความปลอดภัยของ IoT แนวทางป้องกันแนวทางเดียวไม่อาจเหมาะสมกับ IoT ทุกประเภท การใช้งานแต่ละลักษณะต้องมีแผนหลายชั้นที่เหมาะสมกับมัน อย่างไรก็ตาม เป็นที่ทราบอย่างกว้างขวางว่า ถึงแม้ข้อมูลทุกอย่างเกี่ยวกับระบบรหัสลับ (Cryptosystem) จะเป็นความรู้สาธารณะ

แต่มันจะปลอดภัยตราบใดที่กุญแจของมันยังคงเป็นส่วนตัวตามหลักการ การเข้ารหัสของ ออกุสต์ เคิร์กฮอฟฟ์ นักภาษาศาสตร์และนักเข้ารหัสชาวดัตช์ โดยกุญแจมีบทบาทสำคัญ เนื่องจากมันตอบสนองต่อการพยายามเข้ารหัสที่ทำให้ลูกค้าและโฮสต์สามารถสร้าง “ตัวตนที่ได้รับการเชื่อถือ” ของอุปกรณ์ ก่อนที่มันจะสามารถสื่อสาร แลกเปลี่ยนข้อมูล หรือดำเนินการใดๆ ได้

เป็นสิ่งสำคัญอย่างมากที่กุญแจจะต้องได้รับการปกป้องจากการโจมตีทางกายภาพและการสกัดจากระยะไกล ทางออกที่เหมาะสมที่สุดคือการแยกกุญแจรหัสลับที่เป็นมาตรฐานอุตสาหกรรมไว้ในชิป Secure Element และสร้างขอบเขตแยกเดี่ยวที่มีความปลอดภัยเพื่อไม่ให้กุญแจเหล่านั้นถูกเปิดเผย

การดำเนินการนี้มีความซับซ้อนและยากลำบาก ต้องอาศัยความชำนาญด้านความปลอดภัยที่เหมาะสม ทั้งยังชี้ให้เห็นว่าโซลูชันด้าน IoT ยังต้องใช้เวลาพัฒนาต่อไป อย่างไรก็ตาม มันก็ยังเป็นการดำเนินการด้านความปลอดภัยขั้นพื้นฐานที่มีความจำเป็น

อันดับแรก อุปกรณ์ IoT แต่ละชิ้นจะต้องมีชิป Secure_Element ที่คอยปกป้องไมโครคอนโทรเลอร์ของอุปกรณ์

ลำดับต่อมา ชิป Secure_Element จะต้องได้รับการตั้งค่าอย่างเหมาะสมเพื่อให้เข้ากับลักษณะการใช้งานและมีใบรับรองและสิ่งที่ใช้เข้ารหัสลับที่ใช้กับระบบยืนยันตัวตน

จากนั้น อุปกรณ์จะต้องมีการเข้ารหัสที่สอดคล้องกับลักษณะการใช้งาน โดยไม่ถูกเปิดเผยไม่ว่าในช่วงเวลาใดระหว่างการผลิต และนี่คือกระบวนการที่โครงการขนาดเล็กถึงขนาดกลางมักไม่มีงบประมานในการจ่าย

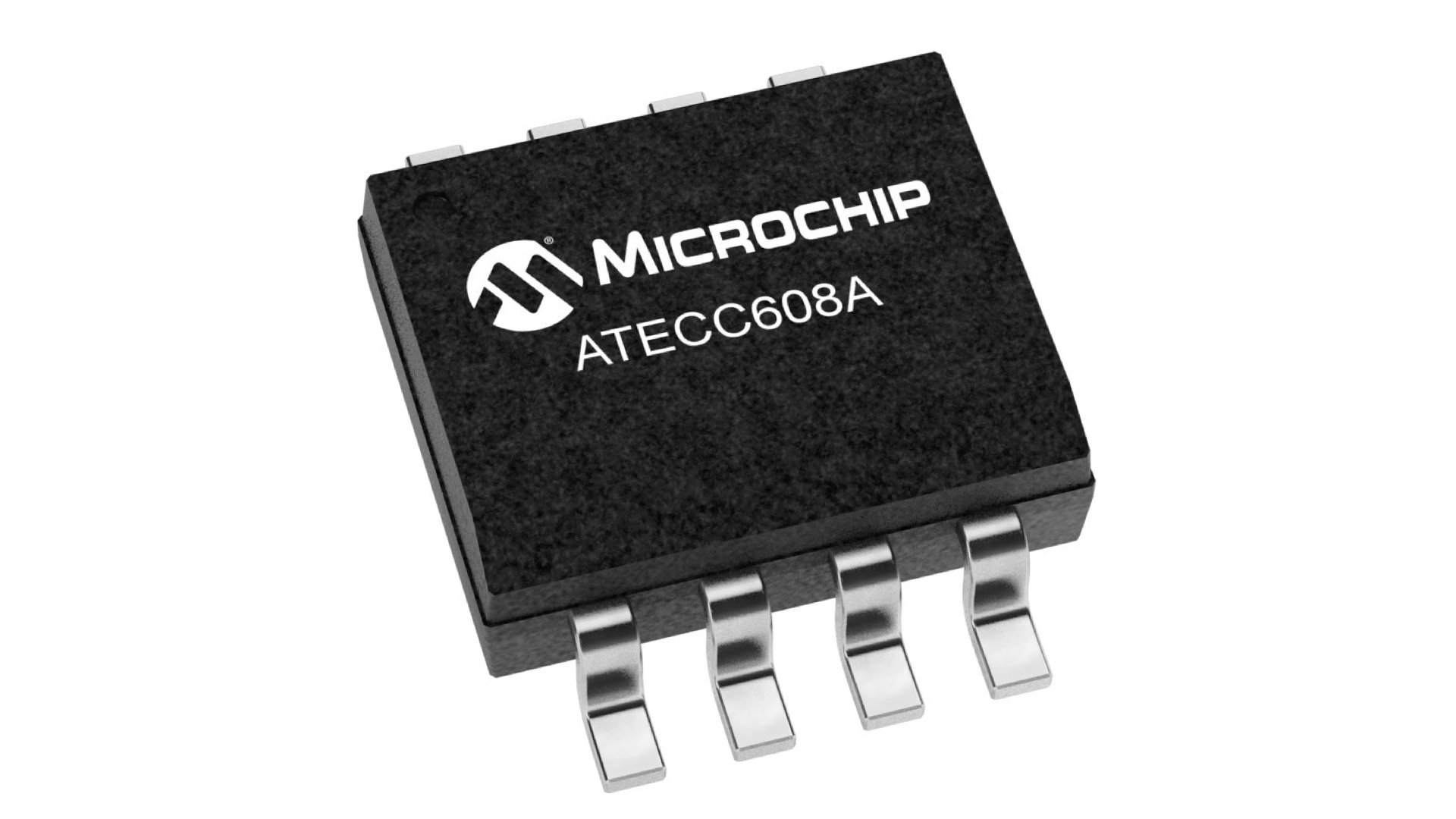

โดยทั่วไปแล้ว ผู้ผลิต IoT มักจะยอมแบกรับการใช้งานระบบยืนยันตัวตนโดยใช้ฮาร์ดแวร์สำหรับคำสั่งซื้อปริมาณมาก แต่ในปัจจุบัน อุตสาหกรรมเซมิคอนดักเตอร์กำลังปูทางให้มีการใช้งานระบบดังกล่าวเป็นวงกว้าง Trust Platform ใหม่ของ Microchip ในตระกูล Crypto Authentication ทำให้มีทางเลือกหลากหลายในการใช้งานการจัดเก็บกุญแจที่มีความปลอดภัยสำหรับการยืนยันตัวตนอุปกรณ์ไม่ว่าจะปริมาณเท่าใด

ตัวอย่างเช่น บริษัทผลิตภัณฑ์ IoT บางบริษัทอาจเลือกระบบความปลอดภัยแบบ Pre-provisioned ด้วยทางเลือกนี้ กุญแจส่วนตัวของชิป Secure_Element และใบรับรองทั่วไปจะได้รับการสร้างระหว่างการผลิตในโรงงานของ Microchip ซึ่งมีความปลอดภัย และจะไม่ถูกเปิดเผยตลอดกระบวนการ Secure Provisioning กุญแจส่วนตัวและใบรับรองแหล่านั้นจะล็อกข้างในชิป Secure_Element ระหว่างการจัดส่ง ตลอดจนผ่านระบบคลาวด์อัตโนมัติที่ใช้ IP หรือเครือข่าย LoRaWAN

อย่างไรก็ดี ผู้ผลิตอาจต้องการมากกว่าอุปกรณ์ในการสร้างโครงข่ายการยืนยันตัวตนสำหรับบางผลิตภัณฑ์หรือผลิตภัณฑ์ทั้งหมดของตน ตัวอย่างเช่น ผู้ผลิตบางรายอาจต้องการทำงานกับสายการออกใบรับรองของตน โดยยังใช้รับประโยชน์จากการใช้งานชิปแบบ pre-configured ซึ่งลดเวลาการปรับแต่งและความซับซ้อน

ทั้งยังตัดความจำเป็นในการสร้างรหัสชิ้นส่วน (Part Number) ตัวอย่างของการใช้งานชิปแบบ Pre-configured มีตั้งแต่มาตรการความปลอดภัยขั้นพื้นฐาน เช่น Transport Layer Security (TLS), การยืนยันตัวตนโดยใช้ใบรับรอง ไปจนถึงการยืนยันตัวตน LoRaWan, Secure Boot, การอัปเดตผ่านทางอากาศ (Over-the-Air หรือ OTA)

การปกป้อง IP, การปกป้องข้อมูลผู้ใช้ และการหมุนกุญแจ (Key Rotation) ทั้งนี้ ผู้ผลิตรายอื่นๆ จะต้องเลือกทางเลือกที่สามารถปรับแต่งได้ หากการใช้งานเกินกว่าลักษณะขั้นพื้นฐาน

ในปัจจุบัน อุตสาหกรรมต่างๆ มีความต้องการใช้งานชิปความปลอดภัยด้วยฮาร์ดแวร์อย่างแพร่หลาย และต้องการแน่ใจว่าระบบนี้จะรองรับการยืนยันตัวตนของอุปกรณ์ IoT ไปจนถึงโครงสร้างพื้นฐานระบบคลาวด์ทั้งแบบสาธารณะและส่วนตัว

ตัวอย่างเช่น เมื่อเร็วๆ นี้ Microchip Technology ได้ทำงานกับฟีเจอร์ Amazon Web Services (AWS) เพื่อสร้างกระบวนการที่เรียบง่ายและตรงไปตรงมาในการรวมผลิตภัณฑ์ที่สร้างโดยใช้ Trust Platform เข้ากับบริการ IoT ของ AWS ตระกูลนี้จะเปิดการใช้งานชิปความปลอดภัยแบบ Pre-provisioned, Pre-configured, และ Fully Customizable สำหรับอุปกรณ์ IoT ที่ใช้ชิป Secure_Element รุ่น ATECC608A ของ Microchip

การพัฒนาชิปความปลอดภัยที่ใช้ฮาร์ดแวร์ล่าสุดนี้ทำให้บริษัทที่มีโครงการไม่ว่าขนาดใด สามารถใช้งานชิป_Secure Element ร่วมกับอุปกรณ์ IoT ของตนได้อย่างง่ายดายและคุ้มทุน อุปสรรคเดิมในการ Configure และ Provision ชิป Secure_Element หมดไป ห่วงโซ่อุปทานของชิปความปลอดภัยมีความแพร่หลาย และตอนนี้ สามารถขยายแนวทางปฏิบัติที่ดีที่สุดสำหรับการยืนยันตัวตนของอุปกรณ์ตลอดทั้ง IoT ให้อุตสาหกรรมได้แล้ว